《追AI的人》之AI科普系列短视频,将持续用简单清晰的语言向公众解释对于人工智能的普遍疑问,推动社会就人工智能的发展和治理达成共识。

网络空间由硬件、操作系统、应用软件、算法、数据、网络等构成。网络安全隐患无处不在,存在于网络空间每一个环节,甚至是网络空间的用户。层出不穷的网络安全事件,例如左上角提到的震网病毒是针对伊朗核设施的网络攻击,表明了即使是不联网的安全等级极高的目标同样无法幸免于网络安全威胁。

软件(即代码)构成了我们整个网络世界的基石,无论是硬件还是网络,在最终都归结为代码的实现。而软件面临各种安全威胁,包括漏洞、恶意代码等,正是这些问题的存在导致了大量的网络攻击事件。一台运行良好的服务器,甚至是一部全新的手机,为何最终会落入黑客之手?其实质是它们存在着漏洞。

这些漏洞可能潜藏在硬件或软件中,甚至是用户操作中。黑客将这些漏洞作为攻陷系统的突破口,继而采取植入恶意代码等手段实施攻击。

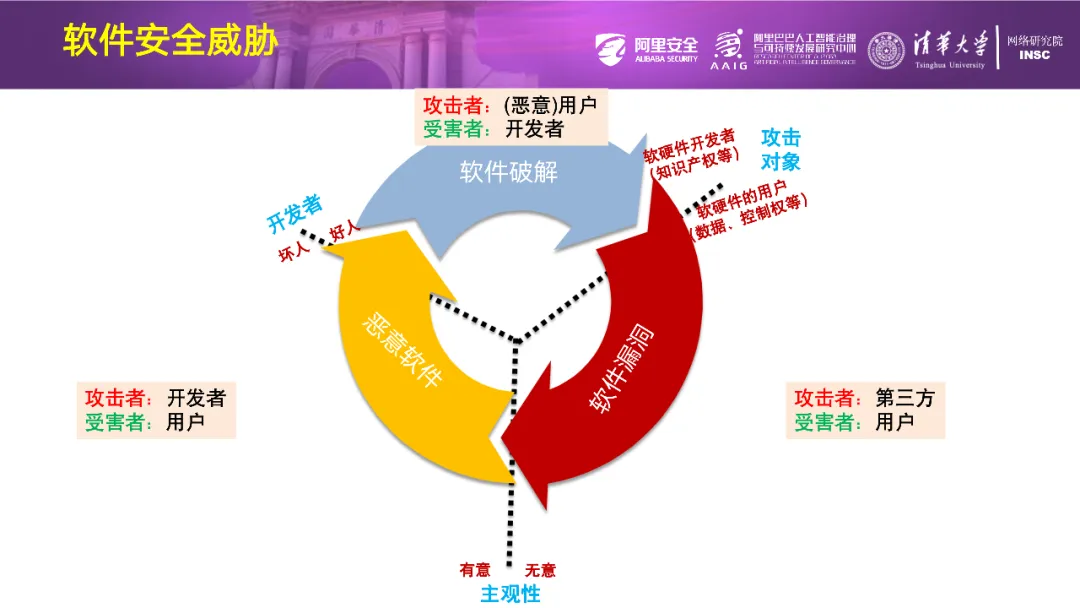

具体而言,软件安全威胁大致可以分为三大类:恶意软件、漏洞,以及软件破解。

第一类安全威胁是恶意代码,包括病毒、蠕虫、后门、木马、恶意植入的广告软件等。这类软件的共同点在于,它们的开发者出于恶意,有意编写它们以进行破坏性活动。

另一类安全威胁是漏洞。与恶意软件不同的是,漏洞通常是开发者无意中留下的。程序员在设计和编写软件时可能会犯错误,特定情况下会被黑客利用。

另外一类安全威胁是软件破解。它的主要特征是,开发者是攻击的受害者。攻击者的目的在于破解软件以窃取或复制其内含的知识产权,盗版软件等属于此类安全问题。

漏洞和恶意代码这两类安全威胁在网络攻击中具有重要地位,这在美国军火供应商Lockheed-Martin公司提出的杀伤链(kill-chain)模型中可以得到印证。

杀伤链模型将网络攻击的过程分解为若干个步骤:首先是侦查阶段,攻击者需要了解目标的网络位置、网络拓扑结构、服务器信息、开放端口及其服务、系统用户及硬件信息等,目的是找到能够被利用的漏洞。

发现漏洞后,攻击者进入第二步,即制作专门针对该漏洞的武器。与物理世界中标准化的武器不同,网络空间中的武器往往是定制化的,专门针对特定漏洞设计。此外,这些漏洞如果被软件开发商发现并打上安全补丁,那么攻击者制定的武器将变得无效。

进而,攻击者通过主动或者被动的方式,将漏洞武器投放到目标系统,通过触发和利用漏洞实现对目标系统的劫持等。然后,攻击者利用劫持的能力,进一步安装恶意代码,实现驻留、远程控制、以及最终的攻击等。

关注公众号发现更多干货❤️

内容中包含的图片若涉及版权问题,请及时与我们联系删除

评论

沙发等你来抢